◆ 확장 ACL

fig)# access-list <리스트 번호> {permit | deny} <Protocol> <출발지 IP> <W/M> <목적지 IP> <W/M> <port 번호>

- 프로토콜

ㄴ TCP : FTP 20, 21 / telnet 23 / SMTP(이메일) 25 / http 80 / https 443 /

ㄴ UDP : DNS 53 / tftp 69 / dhcp 67, 68

ㄴ ICMP : ping차단

문제) 라우터에 들어오는 트래픽 중 출발지가 192.11.100.0/24 이고 목적지가 210.150.6.0/24인 패킷을 모두 차단하세요

fig)# access-list 100 deny ip 192.11.100.0 0.0.0.255 210.150.6.0 0.0.0.255

fig)# access-list 100 permit ip any any

fig-if)# ip address-group 100 in // 라우터로 들어오는 트래픽을 막기에 in 이며, 들어오는 위치의 인터페이스에 등록

문제) 라우터에 들어오는 트래픽 중 목적지가 210.150.6.0/24인 패킷을 모두 차단하세요

fig)# access-list 101 deny ip any 210.150.6.0 0.0.0.255

fig)# access-list 101 permit ip any any

fig-if)# ip address-group 101 in // 라우터로 들어오는 트래픽을 막기에 in 이며, 들어오는 위치의 인터페이스에 등록

문제) 출발지가 200.101.52.0/24 네트워크 만이 129.29.31.0/24 네트워크에 있는 FTP와 Telnet서버에 접속 가능하게 하시오

fig)# access-list 102 permit tcp 200.101.52 0.0.0.255 129.29.31.0 0.0.0.255 eq ftp

fig)# access-list 102 permit tcp 200.101.52 0.0.0.255 129.29.31.0 0.0.0.255 eq ftp-data

fig)# access-list 102 permit tcp 200.101.52 0.0.0.255 129.29.31.0 0.0.0.255 eq telnet

fig-if)# ip address-group 102 in // 라우터로 들어오는 트래픽을 막기에 in 이며, 들어오는 위치의 인터페이스에 등록

문제) 197.2.13.1/32 에서 나가는 트래픽 중 http와 tftp만을 차단하고 나머지는 모드 허용하시오

fig)# access-list 103 deny tcp host 197.2.13.1 any eq http

fig)# access-list 103 deny udp host 197.2.13.1 any eq tftp

fig)# access-list 103 permit ip any any

fig-if)# ip address-group 103 out // 라우터에서 나가는 트래픽을 막기에 out 이며, 나가는 위치의 인터페이스에 등록

문제) 들어오는 트래픽 중 목적지가 http서버(201.11.102.10), ftp서버(190.20.81.1)인 트래픽만이 들어올 수 있도록 설정하시오

fig)# access-list 104 permit tcp any host 201.11.102.10 eq http

fig)# access-list 104 permit tcp any host 190.20.81.1 eq ftp

fig)# access-list 104 permit tcp any host 190.20.81.1 eq ftp-data

fig-if)# ip address-group 104 in // 라우터로 들어오는 트래픽을 막기에 in 이며, 들어오는 위치의 인터페이스에 등록

[연습]

[연습2]

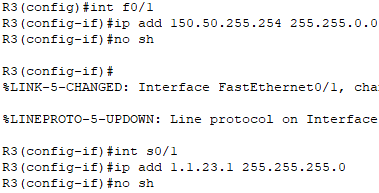

ip 설정과 네크워크 연결을 한 후

ACL 설정하면 10.1에서만 20.1의 웹 접속 가능

◆ Named ACL Standard

- 각각의 ACL에 고유한 이름을 부여하여 구분하는 방법

fig)# ip access-list standard <text-name> // text-name을 가진 ACL 생성

fig-std-nacl)# {permit | deny} <출발지 IP> <Wildcard Mask> // Standard이기에 출발지 IP 만 등록

fig-if)# ip access-group <text-name> {in | out} // text-name으로 연결

형식을 가짐

문제) 출발지가 210.100.9.2 /32인 패킷을 이름형 ACL을 사용해 라우터로 들어오지 못하게 설정하시오

fig)# ip access-list standard Deny_210

fig-std-nacl)# deny host 210.100.9.2

fig-std-nacl)# permit any

fig-if)# ip access-group Deny_210 in // 라우터로 해당 ip가 들어오는 인터페이스에 지정

◆ Named ACL Extended

fig)# ip access-list extended <text-name> // text-name을 가진 확장 ACL 생성

fig-std-nacl)# {permit | deny} <Protocol> <출발지 IP> <Wildcard Mask> <목적지 IP> <W/M> <port번호>

fig-if)# ip access-group <text-name> {in | out} // text-name으로 연결

형식을 가지며, standard형식과 차이는 목적지와 포트지정의 차이가 존재함

문제) 출발지가 201.100.10.1 /24 이고 목적지가 192.10.8.1 /32인 패킷을 라우터에 들어오지 못하게 차단하시오

fig)# ip access-list standard Deny_201

fig-std-nacl)# deny ip 210.100.10.0 0.0.0.255 host 192.19.8.1

fig-std-nacl)# permit ip any any

fig-if)# ip access-group Deny_201 in // 라우터로 해당 ip가 들어오는 인터페이스에 지정

문제) 151.100.10.0 /24대역의 트래픽만 200.10.100.1 /32 웹서버에 접근이 가능하도록 설계하시오

fig)# ip access-list standard Permit_151

fig-std-nacl)# permit tcp 151.100.10.0 0.0.0.255 host 200.10.100.1 eq www(80)

fig-std-nacl)# deny tcp any host 200.10.100.1 eq www(80)

fig-std-nacl)# permit ip any any

fig-if)# ip access-group Permit_151 in // 라우터로 해당 ip가 들어오는 인터페이스에 지정

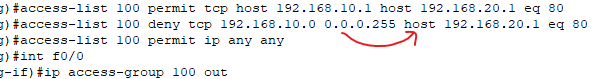

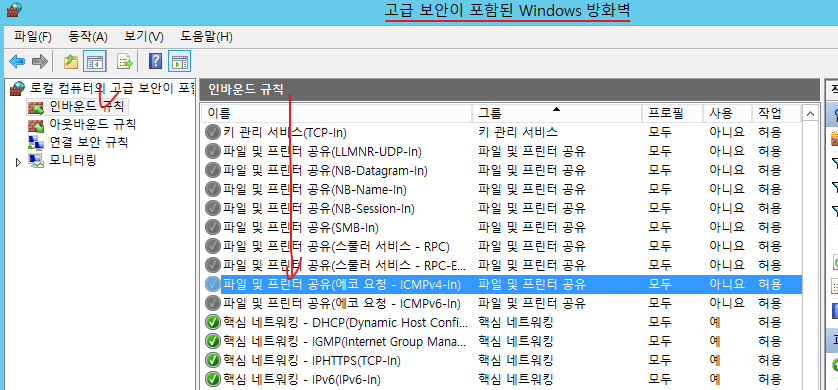

[연습]

각각 라우터의 입력내용들을 입력 한 후 access-list 만 추가 등록

8.0.0.0/8 대역에서 8.8.8.8에 DNS검색 시 172.16.0.1의 ip에서만 검색가능하며 그외 모든기능은 차단되며,

221.160.10.0/24 대역에서는 어디에서든 .2에만 웹서버 접속이 가능하고 .1에만 ping이 정상작동하면서 그 외 기능은 차단된다

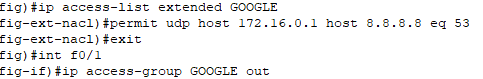

[연습2]

ㄴ주의사항 : 192.168.10.0대역의 비트가 25로 되어있으나 24로하고 게이트웨이를 통일해야 연결되거나

스위치에 VLAN설정을 하여 라우터에 등록해야 연결됨

◈ Microsoft Windows Server 설치

마이크로소프트 윈도우 서버 2012 R2 다운로드 할 네이버 MyBox

40GB이상 남아있는 드라이브에 폴더 제작

aws7차 > seoul

VMware > Library > 교과목 별로 폴더 분류

Home Tab > Create a New Virtual Machine

> Costum > Workstation 16.x > > Microsoft Windows : Windows Server 2012

> Virtual Machine name : seoul / seoul 폴더로 Location 등록 > > 1, 1

> Memory : 2048 mb

> NAT (=인터넷에 연결 가능한 타입) > > > > Finish

CD/DVD에 운영체제 설치 이미지 파일을 연결한다

ㄴ use iso image file에 다운받았던 windows server 2012 R2.iso를 등록

실행 // 설치 과정 중 제일 아래칸으로 클릭

마지막에 "Windows만 설치"로 완료

자동 재부팅

1. 관리자 계정 암호 설정 화면

★ 관리자 암호 설정 Administrator

암호는 보안정책에 의거 반드시 대문자, 소문자, 숫자, 특수기호를 포함하여 7자 이상으로 구성해야 함

*안좋은 예시) P@ssw0rd 지만 현재 사용

2. Log In 화면

Ctrl + Alt + Insert 입력 시 암호 입력 창으로 이동

비번 입력 후 접속 > 네트워크 "예"

3. 서버관리자 > 로컬서버

> 컴퓨터 이름 클릭 > 변경 > 컴퓨터 이름 : seoul / 확인 / 확인 > 닫기 / 나중에 다시 시작(재부팅)

> IE 보안 강화 구성 클릭 > 둘다 사용안함 체크

4. VM메뉴 > install VMware tools > 팝업되는 DVD 클릭 > setup64.exe 실행

(Linux에서는 그래픽 의미가 없기에 다운하지 않음)

> 표준 설치 > > > 예(재부팅)

5. KMSpico 폴더를 VMware 내부로 옮겨서 KMSpico_setup 실행

ㄴ설치되지 않을 경우 Windows 보안에서 바이러스 및 위협방지 설정의 실시간 보호 해제

앱 및 브라우저 컨트롤의 평판기반 보호 설정에서 해제 시 다운 가능

6. 서버관리자 > 도구 > 컴퓨터 관리(시작버튼 우클릭) > 사용자 > Administrator의 암호사용기간 제한없음 체크

7. VMware > Edit > Virtual Network Editor 에서 NAT를 통일(192.168.1.0)

> NAT Settings 에서 Gateway IP를 사용해야하기에 기억해두기

8. Take Snapshot > "운영체제 설치 직후"

★ london이라는 서버 새로 만들기

※ ip 설정 방법

서버관리자 > 로컬서버 > Ethernet0 클릭 > Ethernet0 우클릭 속성 > IPv4 속성 에서 입력

DNS 를 설정하라는 문제 제공 시

Linux는 vi로 들어가서 전부 일일히 입력해야함

Windows는 롤(=펑션)이라고 하며 역할 및 기능 추가 마법사에 유형, 서버 선택 후 역할에서 DNS 기능을 추가해야 한다

ㄴDNS나 DHCP 서버 등록하기 위해서는 역할에 체크하여야 함

정방향 = 이름을 IP로 바꾸는 것(일반적으로 사용)

역방향 = IP를 이름으로 바꾸는 것(보안을 위해서 사용되는 경우 존재)

문제) 95회 네트워크관리사 실기 4번 문제

정방향 > 새 영역 > 주영역 > 이름 : icqa.or.kr > > > >

※추가 사항

ㄴicqa.or.kr 앞에 www.이 들어가기 때문에 새 호스트로 IP와 호스트 도메인을 입력하면 연결되며 방화벽도 종료할 수 있다

☆ 사용자를 그룹에 추가하려면 "컴퓨터 관리 > 로컬 사용자 및 그룹 > 그룹" 중 원하는 그룹 클릭하여 사용자 추가

'AWS 교육 > Cloud-Python (수)' 카테고리의 다른 글

| 241106_문자열, 함수 (0) | 2024.11.06 |

|---|---|

| 241030_Python, VSCode (0) | 2024.10.30 |

| 241016_Switch VLAN, DHCP, Standard ACL (0) | 2024.10.16 |

| 241002_EIGRP 기본 이론, OSPF 기초 이론 (0) | 2024.10.02 |

| 240911_라우팅 이론,서브넷팅 (0) | 2024.09.11 |